Sicurezza Informatica

Il panorama degli attacchi di cybersecurity su scala mondiale (e italiana) peggiora di anno in anno. Nel corso del biennio 2019-2020, documenta il Rapporto Clusit sulla sicurezza ICT in Italia, si è assistito però a un enorme salto di quantità e qualità. “Si è infatti registrato un aumento sia della frequenza degli incidenti sia dell’impatto che tali incidenti hanno avuto sulle organizzazioni colpite”. |

|

Non proteggere adeguatamente i propri dispositivi può provocare dei danni considerevoli. È quanto conferma una recente ricerca condotta da Kaspersky Lab e B2B International che ha rivelato come nel corso dell’ultimo anno quasi il 45% degli utenti che utilizza Internet abbia subito dei danni per via di software infetti. Nonostante i malware più diffusi operino su sistema operativo Windows, anche chi utilizza Android e Mac OS X non si può ritenere esente da questa minaccia; infatti, il 13% degli utenti Android e il 6% degli utenti Mac OS X ha subito attacchi. Il 30% degli utenti è stato bombardato da pubblicità invasiva e il 20% ha trovato programmi non richiesti sul proprio dispositivo.Tra le conseguenze peggiori si sono rilevate modifiche al browser o alle impostazioni di sistema, la perdita o il furto di dati personali, pubblicazioni non autorizzate sui social e intrusioni nella Webcam. Lo studio ha inoltre evidenziato che l’11% degli intervistati ha pagato i cyber criminali per poter sbloccare il proprio dispositivo oppure per decriptare file personali (6%). In generale, il 33% ha subito perdite finanziarie dovute al ripristino del proprio dispositivo o per essersi dovuti dotare di software che debellasse l’infezione malware, per non parlare di chi è stato costretto a sostituire addirittura il proprio hardware. |

La sicurezza informatica si basa su 5 pilastri fondamentali:Gestione delle politiche e dei controlli Gestione degli accessi Protezione delle infrastrutture e dell'hardware Sicurezza del software e di tutte le applicazioniGestione degli incidenti. |

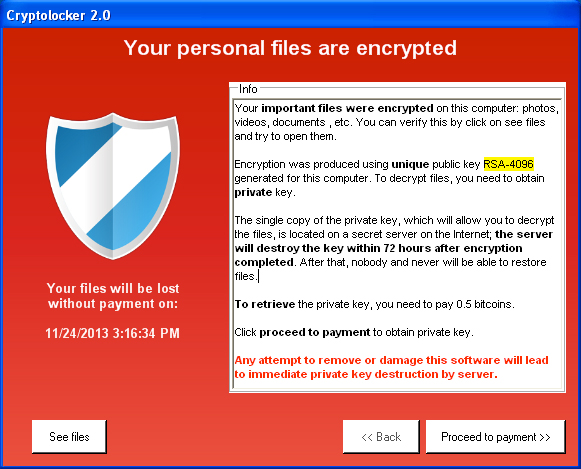

Idealmente, ciascuna di queste funzioni dovrebbe essere gestita da un team preposto, ognuno con un responsabile o un coordinatore che fa capo direttamente a un CISO o a un CSO. Ma per le PMI l'impresa è quasi impossibile. Gli attacchi, i furti, i danni che il cybercrimine è in grado di arrecare al business e alla salute stessa di una azienda stanno subendo accelerazioni impreviste e improvvise. Dallo scandalo Hacking Team all'onda di Cryptolocker la gestione, la protezione, la tutela del patrimonio informativo, dell'identità della propria impresa e dei dipendenti è ormai una sfida spesso difficile da definire per dimensioni e portata. |

«Una offerta di security dalle normative ai rischi da evitare fino all'evoluzione dei modelli organizzativi”. Introducendo tutte le soluzioni di Network Security, Email Security, Endpoint Security, Content Security e Mobile Security, così da proteggere con efficacia le infrastrutture IT sempre più complesse e convergenti. L’obiettivo è: consolidare il nostro percorso come provider di soluzioni di sicurezza, in particolare in ambito enterprise, approfondendo le competenze e le soluzioni offerte nello scenario della Cyber Security. Fornendo, attraverso un sistema innovativo, un significativo incremento della sicurezza Informatica, potenziandola e migliorandola, a fronte di una crescente richiesta di architetture sempre più evolute a livello di intelligence rispetto alle minacce che il mondo della sicurezza di rete affronta» |

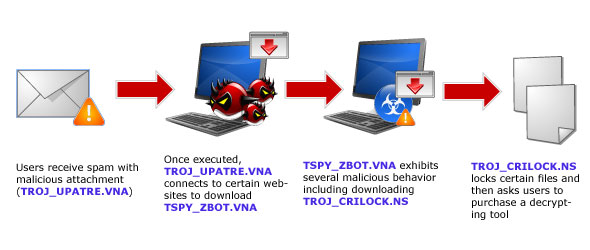

Sistemi di Sicurezza e protezione: Trojan, malware e finti antivirus. Solo un software aziendale certificato può proteggere i dati dei tuoi PC e Server! La minaccia dei virus informatici è sempre in agguato. Nella Top Ten dei virus più in circolazione, il Trojan.Win32.Generic (Il più diffuso in assoluto) a far vacillare la nostra sicurezza in rete. Il report evidenzia anche come la tecnica dei finti antivirus (o antivirus fake) sia ancora quella più utilizzata dai criminali informatici per attaccare i nostri server e client. Ecco perché non è mai un bene fidarsi di programmi antivirus "gratuiti", inviati per lo più attraverso mail di spam e contenenti link dannosi per la vulnerabilità dei nostri sistemi. Per proteggere al meglio il proprio lavoro, e ancora di più quello di un'azienda, è necessario dotarsi di un software antivirus aziendale certificato, creato da professionisti nello sviluppo di software dedicati alla sicurezza, in grado di rilevare e prevenire minacce ed analizzare i possibili rischi. Assicurarsi che sia sempre aggiornato con le definizioni più recenti. Verificare che il Sistema Operativo, le patch dei software applicativi siano aggiornate. Configurare firewall sia in entrata quanto in uscita sul PC di ogni utente. Le aziende dovrebbero prendere in considerazione queste precauzioni per assicurarsi di non cader vittime di criminali informatici ai quali basta solamente di una minuscola falla di sicurezza per entrare nella rete e prendere in ostaggio gli asset aziendali. Per difendersi contro i questi exploit che non vengono rilevati da convenzionali soluzioni antivirus, Una nuova tecnica di sicurezza permette di isolare i file dannosi prima che entrino in rete in modo che l'infezione accidentale non si verifichi. Questa tecnologia apre i file sospetti che arrivano via email e controlla il loro contenuto in un ambiente virtualizzato noto come 'sandbox'. I file viengono monitorati in tempo reale per registrare qualsiasi comportamento insolito. Se il comportamento del file risulta sospetto o potenzialmente dannoso, questo viene bloccato e messo in quarantena annullando il rischio che possa causare danni.

Il Ransomware può provenire dall’apertura di un allegato malevolo in un’email, da un clic su un pop-up ingannevole o semplicemente dalla visita di un sito web compromesso. Il Ransomware lock-screen, come suggerisce il nome, provoca il ‘congelamento’ del PC visualizzando, un messaggio con la richiesta di riscatto del criminale, rendendo il computer inutilizzabile fino a quando il malware viene rimosso. [L’interfaccia del ransomware fa apparire un orologio con un conto alla rovescia di tre giorni che avvisa gli utenti del tempo a loro disposizione. Allo scadere del tempo, la chiave privata di decifrazione verrà eliminata per sempre e non sarà più possibile recuperare i file crittografati]. |